http://sam-nod128.narod.ru/Books/compu/win2k_boot/win2k_boot.htm

Часть 1. Процесс загрузки

Загрузка Windows 2000 проходит в пять этапов: предварительная загрузка (preboot sequence), загрузка (boot sequence), загрузка ядра (kernel load) инициализация ядра (kernel initialization) и регистрация (logon). Изучив этот процесс, вы сможете эффективно устранять сбои.

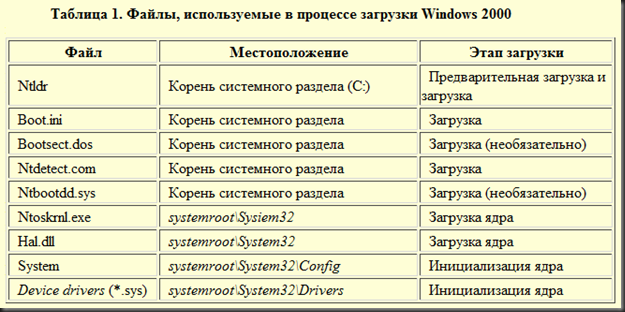

Файлы, используемые в процессе загрузки

В таблице 1 перечислены файлы, необходимые для загрузки компьютеров на базе процессора Intel с Windows 2000, их местоположение и связанные с ними этапы загрузки. Слово Systemroot означает путь к папке с установленной Windows 2000, которая часто называется C:\Winnt (в зависимости от того в какой раздел и под каким именем вы установили папку с файлами Windows 2000).

Для просмотра перечисленных в таблице 1 файлов запустите Windows Explorer (Проводник) и выберите в меню Tools (Сервис) команду Folder Options (Свойства папки). На вкладке View (Вид) окна Folder Options поставьте переключатель в положение Show Hidden Files And Folders (Показывать скрытые файлы и папки) и сбросьте флажок Hide Protected Operating System Files (Recommended) [Скрывать защищенные файлы (рекомендуется)]. На экране появится окно, предупреждающее о том, что защищенные файлы ОС отображать не следует. Щелкните Yes (Да).

Примечание. Строка systemroot (вводится как %systemroot%) означает папку в корневом каталоге, содержащую системные файлы Windows 2000

Предварительная загрузка

После включения компьютера с Windows 2000 инициализируется и находит загрузочный раздел жесткого диска.

Предварительная загрузка проходит в четыре этапа.

- Компьютер выполняет процедуру POST для определения объема физической памяти, проверки наличия аппаратных компонентов и т. д. Если на компьютере установлена базовая система ввода-вывода (BIOS) Plug and Play, то на этом этапе происходит просмотр и конфигурирование аппаратных устройств.

- BIOS компьютера обнаруживает загрузочное устройство, загружает и выполняет главную загрузочную запись (MBR).

- Главная загрузочная запись просматривает таблицу разделов в поисках активного раздела, загружает загрузочный сектор активного раздела в память и выполняет его.

- Компьютер загружает и инициализирует файл Ntldr — загрузчик ОС.

Примечание. Во время установки Windows 2000 изменяет загрузочный сектор, чтобы в процессе запуска системы загружался файл Ntldr.

Загрузка

После загрузки в память файла Ntldr процедура загрузки собирает информацию об аппаратном обеспечении и драйверах. При этом используются файлы Ntldr, Boot.ini, Bootsect.dos (необязательно), Ntdetect.com и Ntoskrnl.exe.

Загрузка проходит в четыре этапа: начальная загрузка, выбор ОС, обнаружение оборудования и выбор конфигурации,

Начальная загрузка

На этом этапе файл Ntldr переводит процессор из реального режима в 32-разрядный режим линейной памяти, необходимый для выполнения любых дополнительных функций. Затем запускаются соответствующие драйверы системы minifile. Они встроены в Ntldr, поэтому этот файл способен находить и загружать Windows 2000 данные из разделов, отформатированных как с помощью FAT, так и NTFS.

Выбор операционной системы

Во время загрузки Ntldr считывает файл Boot.ini. Если в этом файле за-Дан выбор одной из нескольких ОС, будет выведен запрос Please select The Operating System To Start (Выберите операционную систему для запуска) со списком ОС, внесенных в файл Boot.ini. Если вы не выберете ни один из вариантов до истечения времени ожидания, Ntldr загрузит ОС, заданную в файле Boot.ini в качестве системы по умолчанию. Setup делает таковой Windows 2000, установленную последней. Если в файл Boot.ini только одна запись, запрос Please select The Operating System To Start не появится, а соответствующая ОС загрузится автоматически.

Примечание. Если файл Boot.ini отсутствует, Ntldr пытается загрузить Windows 2000 из папки Winnt первого раздела первого диска, обычно C:\Winnt.

Поиск оборудования

В компьютерах с Процессором Intel поиск оборудования осуществляют файлы Ntdetect.com и Ntoskrnl.exe. Программа Ntdetect.com запускается, если на этапе выбора ОС выбрана система Windows 2000 (или по окончании времени ожидания).

Примечание. Если вы выбрали ОС, отличную от Windows 2000, например, Windows 98, Ntldr загружает и выполняет файл Bootsect.dos, в котором содержится копия загрузочного сектора, находившегося в системном разделе до установки Windows 2000. Передача управления файлу Bootsect.dos означает начало загрузки выбранной ОС.

Ntdetect.com формирует список установленных аппаратных компонентов и передает его в Ntldr для включения в реестр в ключе HKEY_LO-CAL_MACHINE\HARDWARE.

Ntdetect.com определяет:

- тип шины/адаптера;

- коммуникационные порты;

- математический сопроцессор;

- дисководы для гибких дисков;

- клавиатуру;

- мышь или другое указательное устройство;

- параллельные порты;

- адаптеры SCSI;

- видеоадаптеры.

Выбор конфигурации

После окончания сбора информации об аппаратном обеспечении выводится сообщение Hardware Profile/Configuration Recovery Menu (Меню выбора конфигурации оборудования). Оно содержит список аппаратных конфигураций, имеющихся на компьютере. Первая конфигурация выделена. Чтобы выбрать другую, нажмите клавишу ![]() , или L, чтобы выбрать вариант Last Known Good Configuration (Последней удачной конфигурации).

, или L, чтобы выбрать вариант Last Known Good Configuration (Последней удачной конфигурации).

Если на компьютере задана всего одна конфигурация, сообщение Hardware Profile/Configuration Recovery Menu не выводится, а загрузка Windows 2000 производится с конфигурацией по умолчанию.

Загрузка ядра

После выбора конфигурации загружается и инициализируется ядро Windows 2000 (Ntoskrnl.exe). Файл Ntoskrnl.exe также загружает и инициализирует драйверы устройств и загружает службы. Если вы после вывода сообщения Hardware Profile/Configuration Recovery Menu нажмете Enter или если Ntldr произведет выбор конфигурации автоматически, начинается загрузка ядра. Экран очистится, и в нижней его части появится ряд белых прямоугольников.

На этапе загрузки ядра Ntldr выполняет следующие действия.

• Загружает файл Ntoskrnl.exe (но не инициализирует его).

• Загружает файл слоя абстрагирования от оборудования (Hardware Abstraction Layer, HAL) Hal.dll.

• Загружает ключ реестра HKEY_LOCAL_MACHINE\SYSTEM из каталога systemroot\System32\Config\System.

• Выбирает управляющий набор (control set), который будет использоваться для инициализации компьютера. Управляющий набор содержит данные о конфигурации, необходимые для управления системой, например, список драйверов устройств и служб, которые необходимо загрузить и запустить.

• Загружает драйверы устройств, у которых значение параметра Start равно 0x0. Обычно это драйверы низкого уровня, например, необходимые для работы жесткого диска. Параметр List из подраздела реестра HKEY_LOCAL_MACHINE\ SYSTEM\ CurrentControlSet\ Control\ ServiceGroupOrder задает порядок их загрузки.

Инициализация ядра

По завершении загрузки ядро инициализируется, затем ему передается управление. В этот момент система отображает графический экран, в строке состояния которого можно увидеть ход загрузки. На этапе инициализации ядра выполняются четыре действия.

1. Создается раздел Hardware. В случае успешной инициализации ядро использует данные, собранные во время поиска оборудования, для создания раздела реестра HKEY_LOCAL_MACHINE\HARDWARE, который содержит информацию об оборудовании на системной плате и прерываниях, используемых аппаратными компонентами.

2. Создается управляющий набор Clone. Его создает ядро, копируя набор, ссылка на который записана в параметре Current подраздела реестра HKEY_LOCAL_MACHINE\SYSTEM\Select. Управляющий набор Clone никогда не меняется и должен быть точной копией данных, использованных для конфигурирования компьютера, не отражая изменения сделанные при запуске.

3. Загружаются и инициализируются драйверы устройств. Создав управляющий набор Clone, ядро инициализирует драйверы устройств низкого уровня, которые были загружены на этапе загрузки ядра. Затем ядро просматривает подраздел реестра HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Services в поисках драйверов устройств, у которых значение параметра Start равно 0x1. Как и на этапе загрузки ядра, значение параметра Group для драйвера определяет его место в очереди на загрузку. Сразу после загрузки драйверы устройств инициализируются.

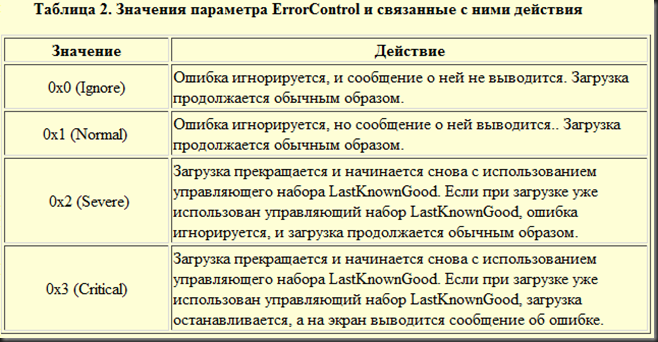

Если при загрузке и инициализации драйвера произошла ошибка, дальнейший ход загрузки определяется параметром драйвера Error-Control. Возможные значения этого параметра и вытекающие из них действия см. в таблице 2.

В реестре значения ErrorControl содержатся в подразделе HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Services\ <имя_службы_или_драйвера>\ЕrrorControl.

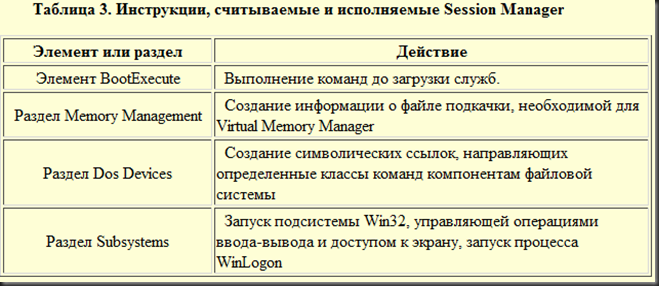

4. Запускаются службы. После загрузки и инициализации драйверов устройств Session Manager (Smss.exe) запускает подсистемы высокого уровня и службы Windows 2000. Session Manager выполняет команды из элемента BootExecute и разделов Memory Management, DOS Devices и Subsystems. Назначение этих команд см. в таблице 3.

Регистрация

Процесс регистрации начинается по завершении инициализации ядра. Подсистема Win32 запускает программу Winlogon.exe, которая в свою очередь запускает Local Security Authority (Lsass.exe) и открывает окно Logon (Вход в Windows), где вы можете зарегистрироваться, даже если продолжается инициализация драйверов сетевых устройств.

Затем Service Controller выполняет и последний раз просматривает подраздел HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\ Services в поисках служб, у которых значение параметра Start равно 0x2, что означает автоматическую загрузку (например для служб Workstation и Server).

В загружаемых на этом этапе службах используются значения параметров DependOnGroup или DependOnService из подраздела реестра HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Services.

Загрузка Windows 2000 не считается успешной, до тех пор пока пользователь не зарегистрируется в системе. После успешной регистрации система создает копию управляющего набора Clone с именем LastKnownGood.

Часть 2. Управляющие наборы в реестре

Управляющий набор (control set) содержит конфигурационные данные, необходимые для управления системой, например, список драйверов устройств и служб, которые необходимо загрузить и запустить.

Управляющие наборы Windows 2000

При типичной установке Windows 2000 создаются следующие подразделы управляющих наборов: Clone, ControlSet00l, ControlSet002 и CurrentControlSet. Управляющие наборы хранятся как подразделы раздела реестра HKEY_LOCAL_MACHINE\SYSTEM. Реестр может содержать несколько других управляющих наборов в зависимости от того, как часто вы меняете системные параметры или испытываете с ними затруднения.

Подраздел CurrentControlSet — это указатель на один из разделов ControlSet00x. Управляющий набор Clone является клоном управляющего набора, использованного для инициализации компьютера (Default или LastKnownGood), и создается при инициализации ядра при каждом включении компьютера. После регистрации управляющий набор Clone недоступен.

Чтобы лучше изучить управляющие наборы, необходимо разобраться с подразделом реестра HKEY_LOCAL_MACHINE\SYSTEM\Select. Его параметры — Current, Default, Failed и LastKnownGood.

• Current задает, какой управляющий набор является текущим (CurrentControlSet). Внося в реестр исправления с помощью панели управления или редактора реестра, вы изменяете информацию в CurrentControlSet.

• Default задает управляющий набор, который будет использоваться при следующем запуске Windows 2000, если вы не выберете набор LastKnownGood. Параметры Default и Current обычно имеют одно и то же значение.

• Failed задает управляющий набор, помеченный как сбойный при последней загрузке компьютера с использованием управляющего набора LastKnownGood.

• LastKnownGood задает копию управляющего набора, использованного при последнем успешном запуске Windows 2000. После успешной регистрации с именем LastKnownGood копируется управляющий набор Clone.

Все параметры в HKEY_LOCAL_MACHINE\SYSTEM\Select имеют тип данных REG_DWORD, а их значения сопоставлены с определенным управляющим набором. Например, если значение параметра Current равно 0xl, CurrentControlSet указывает на ControlSet00l. Аналогично, если значение параметра LastKnownGood равно 0x2, он указывает на ControlSet002.

Последняя успешная загрузка

Если после изменения конфигурации Windows 2000, например, добавления нового драйвера, у вас начались проблемы с перезагрузкой, используйте последнюю успешную загрузку для восстановления работающей конфигурации. При загрузке Windows 2000 в этом варианте используется управляющий набор LastKnownGood, хранящийся в реестре.

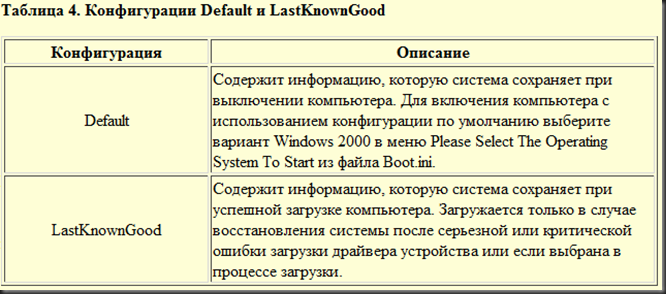

В Windows 2000 две конфигурации для загрузки компьютера — Default и LastKnownGood. В верхней части рисунка 1 показано, что происходит, когда вы меняете конфигурацию системы. Любые изменения конфигурации (например, добавление или удаление драйверов) сохраняются в управляющем наборе Current.

Рисунок 1. Использование конфигурации Default и LastKnownGood

После перезагрузки компьютера на этапе инициализации ядра оно копирует информацию в управляющий набор Clone. При успешной регистрации в Windows 2000 информация из управляющего набора Clone копируется в управляющий набор LastKnownGood, как показано в нижней диаграмме на рисунке 1.

Если во время загрузки вы столкнулись с проблемами, связанными, как вам кажется, с измененной конфигурацией Windows 2000, выключите компьютер, не регистрируясь, и перезагрузите его. Когда вам будет предложено выбрать операционную систему в списке из файла Boot.ini, нажмите клавишу F8, чтобы открыть окно Windows 2000 Advanced Options Menu. Выберите команду Last Known Good Configuration. Если вы в окне Please Select The Operating System To Start выбрали Windows 2000, нажмите клавишу «пробел», чтобы открыть окно Hardware Profile/Configuration Recovery Menu, а затем — клавишу L, чтобы выбрать конфигурацию Last Known Good.

Если измененная конфигурация работает корректно, при следующей регистрации конфигурация Current копируется в конфигурацию Default. Если в новой конфигурации происходят сбои, перезагрузите компьютер и используйте для регистрации конфигурацию LastKnownGood (таблица 4)

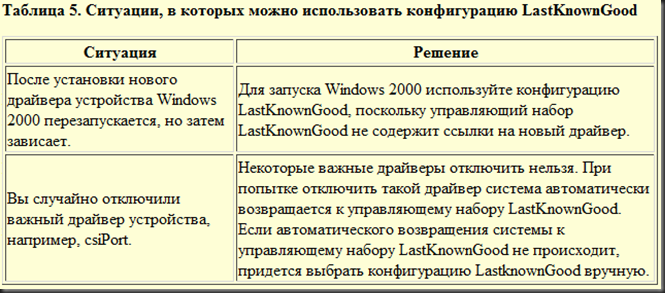

В таблице 5 описаны ситуации, в которых можно использовать конфигурацию Last Known Good Configuration.

Использование управляющего набора LastKnownGood не поможет в следующих случаях:

• Если проблема не связана с изменениями конфигурации Windows 2000. Сбои в работе компьютера могут вызывать также некорректно сконфигурированные профили пользователя или права доступа к файлам.

• После регистрации, если она прошла успешно: система вносит в управляющий набор LastKnownGood измененную конфигурацию Windows 2000.

• Если невозможность загрузки вызвана сбоями в оборудовании или отсутствующими или испорченными файлами.

Внимание! Запуск Windows 2000 с использованием управляющего набора LastKnownGood приводит к уничтожению всех изменений, сделанных с момента последней успешной загрузки Windows 2000.

Резюме

Управляющий набор содержит конфигурационные данные, используемые для управления системой, например, список драйверов устройств и служб, которые необходимо загрузить и запустить. Управляющие наборы хранятся как подразделы раздела реестра HKEY_LOCAL_MACHINE\SYSТЕМ. При типичной установке Windows 2000 содержит следующие управляющие наборы: Clone, ControlSet00l, ControlSet002 и CurrentControlSet. Реестр может содержать несколько других управляющих наборов в зависимости от того, как часто вы меняете системные параметры или испытываете с ними затруднения.

Если вы внесли некорректные изменения в конфигурацию, при перезагрузке компьютера могут возникнуть сбои. Если это произошло, Windows 2000 предлагает выбрать процесс последней успешной загрузки, чтобы для перезагрузки компьютера не пришлось переустанавливать Windows 2000. Вы можете загрузить компьютер с использованием управляющего набора LastKnownGood, в котором записана конфигурация последней успешной перезагрузки и регистрации на компьютере. После перезагрузки компьютера с использованием управляющего набора LastKnownGood компьютер можно переконфигурировать. Для перезагрузки Windows 2000 с помощью конфигурации последней успешной загрузки используется управляющий набор LastKnownGood, хранящийся в реестре.

Часть 3. Дополнительные варианты загрузки

Вы узнаете о дополнительных вариантах загрузки Windows 2000, в том числе Safe Mode (Безопасный режим), Enable Boot Logging (Включить протоколирование загрузки), Enable VGA Mode (Включить режим VGA), Last Known Good Configuration (Загрузка последней удачной конфигурации), Directory Services Restore Mode [Восстановление службы каталогов (только на контроллере домена Windows 2000)] и Debugging Mode (Режим отладки).

Безопасный режим

Если компьютер не загружается, попробуйте загрузить его с использованием варианта загрузки Safe Mode. Нажав клавишу F8 на этапе выбора операционной системы, вы откроете окно с дополнительными вариантами загрузки Windows 2000. В безопасном режиме Windows 2000 загружается и использует только основные файлы и драйверы, включая мышь, монитор VGA, клавиатуру, жесткий диск, службы системы по умолчанию и сетевые соединения. Фон экрана остается черным, а в его углах появляется надпись «Safe Mode» (рисунок 2). Если компьютер не загружается и в безопасном режиме, попытайтесь воспользоваться Windows 2000 Automatic System Recovery (Операции аварийного восстановления).

Существует два подвида безопасного режима. Вариант Safe Mode With Networking (Безопасный режим с загрузкой сетевых драйверов) аналогичен Safe Mode, за исключением того, что в него включены драйверы и службы, необходимые для работы в сети.

Второй подвид безопасного режима — это режим Safe Mode With Command Prompt (Безопасный режим с поддержкой командной строки), аналогичный Safe Mode за исключением того, что после перезагрузки компьютера на экране отображается командная строка.

Рисунок 2. Запуск Windows 2000 в безопасном режиме

Другие варианты загрузки

Другие варианты загрузки также связаны с обходом обычного процесса загрузки, чтобы определить причину проблем с ней.

• Enable Boot Logging (Включить протоколирование загрузки) - задает создание протокола загрузки и инициализации драйверов и устройств. Журнал ntbtlog.txt находится в папке %systemroot%. При использовании любого из трех видов безопасного режима журнал создается автоматически.

• Enable VGA Mode (Включить режим VGA) - запуск Windows 2000 в режиме VGA.

• Last Known Good Configuration (Загрузка последней удачной конфигурации) - запуск Windows 2000 с использованием информации из реестра, сохраненной после последнего завершения работы.

• Directory Services Restore Mode [Восстановление службы каталогов (только на контроллере домена Windows 2000)] - вариант загрузки с восстановлением службы каталогов Active Directory на контроллерах доменов. Этот вариант применим только к Windows 2000 Server, но не к Windows 2000 Professional.

• Debugging Mode (Режим отладки) - загрузка в режиме отладки, позволяющая администратору отследить ошибки в программах. Этот вариант также применим только к Windows 2000 Server, но не к Windows 2000 Professional.

• Boot Normally (Обычная загрузка) - задает закрытие окна с дополнительными вариантами загрузки и продолжает обычную загрузку.

Использованный дополнительный режим загрузки записывается в переменную окружения SAFEBOOT_OPTION.

Примечание. При использовании дополнительных вариантов загрузки Windows 2000 журнал ведется во всех режимах, кроме Last Known Good Configuration. Файл журнала (Ntbtlog.txt) находится в папке %systemroot%. Кроме того, во всех режимах, кроме Last Known Good Configuration, no умолчанию загружается драйвер VGA.

Резюме

В Windows 2000 существуют следующие дополнительные варианты загрузки: Safe Mode (Безопасный режим), Safe Mode With Networking (Безопасный режим с загрузкой сетевых драйверов) и Safe Mode With Command Prompt (Безопасный режим с поддержкой командной строки); Enable Boot Logging (Включить протоколирование загрузки), Enable VGA Mode (Включить режим VGA), Last Known Good Configuration (Загрузка последней удачной конфигурации), Directory Services Restore Mode [Восстановление службы каталогов (только на контроллере домена Windows 2000)] и Debugging Mode (Режим отладки). Эти режимы позволяют загрузить компьютер, если при обычной загрузке возникли проблемы. Варианты Directory Services Restore Mode и Debugging Mode в Windows 2000 Professional не работают. Команда Boot Normally служит для возобновления обычной загрузки.

Часть 4. Файл Boot.ini

Когда вы устанавливаете Windows 2000 на компьютер с процессором Intel, программа установки Windows 2000 сохраняет файл Boot.ini в корне активного раздела. Файл Ntldr использует информацию из файла Boot.ini для отображения меню запроса Please Select The Operating System To Start (Выберите операционную систему для запуска), из которого вы выбираете ОС для загрузки. Вы узнаете, как редактировать файл Boot.ini, включая изменение путей ARC и использование дополнительных переключателей.

Компоненты файла Boot.ini

Файл Boot.ini состоит из двух разделов: [boot loader] и [operating systems], которые содержат информацию, используемую файлом Ntldr для формирования меню Select The Operating System To Start (Выберите операционную систему для запуска). Типичный файл Boot.ini может выглядеть так:

[boot loader]

default=multi(0)disk(0)rdisk(1)partition(2)\WINNT

[operating systems]

multi(0)disk(0)rdisk(1)partition(2)\WINNT="Microsoft Windows 2000 Professional"/fastdetect

multi(0)disk(0)rdisk(1)partition(1)\WINNT="Windows NT Workstation Version 4.0"

multi(0)disk(0)rdisk(1)partition(1)\WINNT="Windows NT Server Workstation 4.00 [VGA mode]" /basevideo/sos

C:\="Previous Operating System on C:"

Раздел [operating systems] файла Boot.ini, создаваемый во время установки Windows 2000 Professional по умолчанию, содержит единственную запись для Windows 2000. Если на компьютере задана альтернативная загрузка Windows 2000 и Windows 95 или 98, раздел [operating systems] содержит также запись для запуска компьютера с использованием другой операционной системы, например, C:\="Previous Operating System on С". Если вы установили на компьютер Windows 2000 и сохранили установку Windows NT 4 на другом разделе того же компьютера, раздел [operating systems] содержит запись для запуска системы с использованием этой версии Windows NT, например, C:\="Windows NT Workstation Version 4.0".

Пути ARC

В процессе установки Windows 2000 создается файл Boot.ini, содержащий пути ARC (Advanced RISC Computing), указывающие на загрузочный раздел компьютера (RISC - архитектура микропроцессора с небольшим количеством простых инструкций). Пример пути ARC:

multl(0)disk(0)rdisk(1)partition(2)

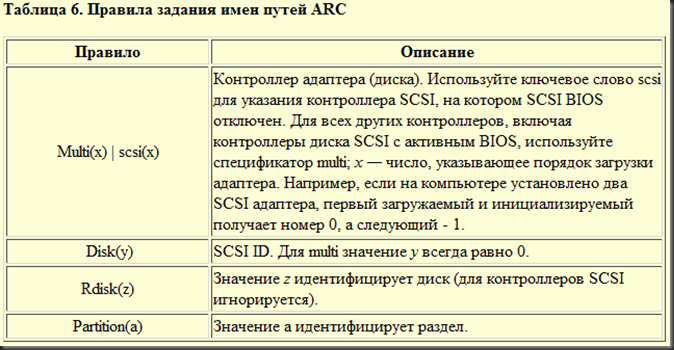

В таблице 6 описаны правила задания имен путей ARC.

Нумерация значений multi, scsi, disk и rdisk начинается с 0, а разделов - с 1. Сначала значения присваиваются нерасширенным разделам, затем - логическим дискам в расширенных разделах (рисунок 3).

При использовании правила scsi для последовательных дисков на одном контроллере изменяется параметр disk(y), тогда как для правила multi изменяется параметр rdisk(z).

Указанная на рисунке ОС расположена по следующему пути ARC: multi(0)disk(0)rdisk(1)partition(2)

Рисунок 3. Пути ARC

Переключатели файла Boot.ini

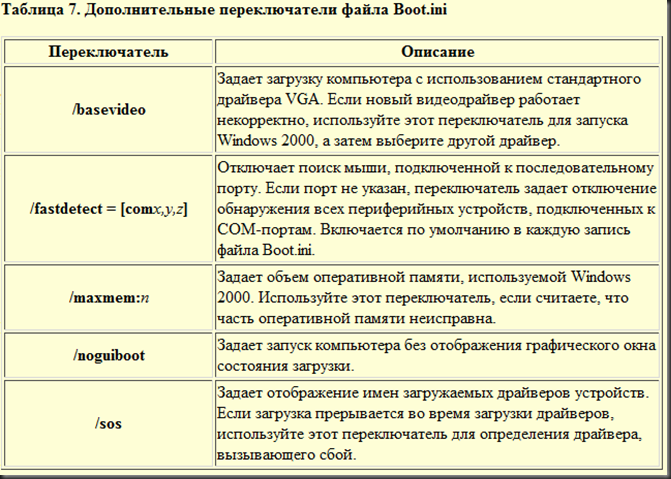

К записям раздела [operating systems] файла Boot.ini можно добавлять переключатели, задающие выполнение дополнительных функций. Некоторые из них описаны в таблице 7.

Редактирование файла Boot.ini

Значения параметров timeout и default файла Boot.ini задаются с помощью значка System Properties (Система) панели управления, но и их, и другие параметры файла Boot.ini можно редактировать вручную. В частности, вы вправе добавить дополнительные команды в меню Please Select The Operating System To Start (Выберите операционную систему для запуска) или использовать переключатели для определения причин сбоев при загрузке.

Во время установки Windows 2000 файлу Boot.ini присваиваются атрибуты Read-Only (только для чтения) и System (системный). Перед редактированием файла Boot.ini в текстовом редакторе его нужно сделать видимым и отменить атрибут Read-Only. Воспользуйтесь для этого окнами My Computer (Мой компьютер), Windows Explorer (Проводник) или командной строкой. В первых двух случаях выполните следующие действия.

1. Дважды щелкните значок диска, содержащего файл Boot.ini.

2. В меню Tools (Сервис) выберите команду Folder Options (Свойства папки).

3. В окне Folder Options перейдите на вкладку View (Вид).

4. В группе Hidden Files And Folders (Скрытые файлы и папки) поставьте переключатель в положение Show Hidden Files And Folders (Показывать скрытые файлы и папки) и щелкните ОК.

5. В окне My Computer или Windows Explorer в меню View (Вид) выберите команду Refresh (Обновить).

6. Щелкните правой кнопкой мыши значок файла Boot.ini и выберите в контекстном меню команду Properties (Свойства).

7. На вкладке General (Общие) сбросьте флажок Read-Only в группе Attributes (Атрибуты) и щелкните ОК.

Для изменения атрибутов файла с помощью командной строки перейдите в папку, содержащую файл Boot.ini, и введите команду:

attrib -s -r -h boot.ini

Изменив атрибуты файла Boot.ini, вы сможете открывать и модифицировать его с помощью текстового редактора.

Резюме

При установке Windows 2000 на компьютере с процессором Intel программа установки создает в активном разделе файл Boot.ini. Файл Ntldr использует информацию из файла Boot.ini для отображения меню запроса Please Select The Operating System To Start, в котором выбирается загружаемая операционная система. Вы можете редактировать файл Boot.ini, в том числе пути ARC, и задавать в нем дополнительные переключатели.

Часть 5. Использование Recovery Console

Recovery Console (Консоль восстановления) Windows 2000 - это набор команд для запуска из командной строки, с помощью которого можно восстанавливать систему и устранять сбои, в том числе:

• запускать и останавливать службы;

• считывать и записывать данные на локальные диски (включая диски, отформатированные для файловой системы NTFS);

• форматировать жесткие диски.

Установка и запуск Recovery Console

Для установки Recovery Console (Консоль восстановления) вставьте в CD-ROM-дисковод компакт-диск Microsoft Windows 2000 Professional и закройте окно Microsoft Windows 2000, если оно откроется. Откройте окно Run (Выполнить) или Command Prompt (Командная строка), перейдите в папку i386 на компакт-диске Windows 2000 и введите команду winnt32 с переключателем /cmdcons. После установки Recovery Console к ней можно обращаться из меню Please Select The Operating System To Start (Выберите операционную систему для запуска) или с помощью установочных дискет или компакт-диска Windows 2000 Professional. В последних двух случаях загрузите компьютер и выберите вариант Recovery Console в списке восстановительных функций.

После запуска Recovery Console нужно определить, какой вариант Windows 2000 вы хотите загрузить (если задана альтернативная или многовариантная загрузка), а затем зарегистрироваться в системе в качестве администратора.

Работа с Recovery Console

Вы можете также запустить Recovery Console с компакт-диска Windows 2000. В набор Recovery Console входит несколько команд администрирования, которые можно использовать для восстановления установки Windows 2000. Для запуска Recovery Console с компакт-диска Windows 2000 Professional сделайте следующее.

1. Вставьте компакт-диск Windows 2000 Professional и перезагрузите компьютер. Если компьютер или рабочая станция, неисправности в работе которой вы хотите устранить, не оборудованы CD-ROM-дисководом с возможностью загрузки, вставьте загрузочную дискету Windows 2000 в дисковод для гибких дисков, а затем по мере необходимости вставляйте дополнительные загрузочные дискеты Windows 2000.

2. Когда на экране появится первое сообщение Setup Notification (Установка Windows 2000 Professional), прочтите его и нажмите Enter. Откроется окно Welcome To Setup (Вас приветствует программа установки.). Обратите внимание, что помимо начальной установки Windows 2000 вы можете использовать программу установки для восстановления или исправления существующей установки Windows 2000.

3. Нажмите клавишу R для исправления установки Windows 2000. Исправить установку Windows 2000 можно, используя Recovery Console (Консоль восстановления) или процесс аварийного восстановления.

4. Нажмите клавишу С для запуска Recovery Console.

Если на компьютере установлено несколько ОС Windows 2000, вам будет предложено выбрать из них ту, которую нужно исправить.

5. Введите 1 и нажмите клавишу Enter.

Вам будет предложено ввести пароль администратора.

6. Введите пароль администратора и нажмите клавишу Enter. На экране появится командная строка.

7. Введите команду Help, чтобы просмотреть список доступных команд.

8. Завершив процесс восстановления, введите команду Exit. Компьютер будет перезагружен.

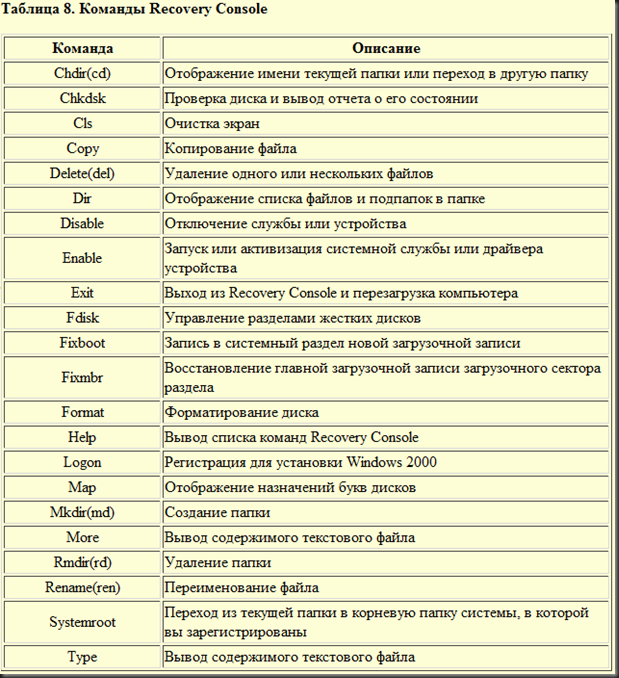

Команды Recovery Console

В таблице 8 перечислены некоторые из команд Recovery Console.

Резюме

Windows 2000 Recovery Console (Консоль восстановления) - это набор средств командной строки для восстановления системы и устранения сбоев, включая запуск и остановку служб, чтение и запись данных на локальный диск и форматирование жестких дисков.

Установка Recovery Console осуществляется из командной строки. Перейдите в папку i386 на компакт-диске Windows 2000 и запустите команду winnt32 с переключателем /cmdcons. Доступ к Recovery Console можно получить из меню Startup или с помощью установочных дисков Windows 2000 и компакт-диска Windows 2000.